BitLocker یکی از ابزارهای سیستم عامل ویندوز می باشد که امکان رمزنگاری یا Encrypt کردن درایوها ( یا همان Volume های) هارد دیسک ها و یا فلش ها را در اختیار ما قرار میدهد. در حقیقت bilocker مزایای زیر را برای ما فراهم می کند:

- توسط BitLocker می توانیم یک یا چند درایو سیستم خود را به طور کامل رمزنگاری (ٍEncrypt) کنیم و بدین ترتیب از دسترسی دیگران به اطلاعات هارد دیسک سیستم خود جلوگیری نماییم.

- اگر سیستم ما چیپ سخت افزاری به نام (TPM (Trusted Platform Module داشته باشد، BitLocker می تواند از محیط boot سیستم ما نیز محافظت نموده و از ایجاد تغییرات غیرمجاز در بوت سیستم جلوگیری نموده بدین ترتیب اصطلاحاً از Offline Attack به سیستم ما جلوگیری خواهد کرد.

offline Attacks در این مورد اصطلاحاً به نفوذهایی اطلاق میگردد که شخص نفوذگر توسط سی دی ها یا فلش bootable ، سیتم را بوت نموده و از طریق آن نرم افزار به اطلاعات هارد دیسک سیستم دسترسی پیدا میکند.

توجه: یکی دیگر از ابزارهایی که در سیستم عامل ویندوز به منظور رمزکردن فایلها مورد استفاده قرار میگیرد EFS است و لازم به ذکر است که این دو ابزار با یکدیگیر تناقضی ندارند و در صورت نیاز به اعمال امنیت زیاد بر روی اطلاعات سیستم ، میتوان در یک سیستم هر دو را استفاده نموده و به کار برد. ( EFS به منظور رمز کردن یک یا چند فایل و BitLocker به منظور رمز کردن کل درایو. در این حالت برای دسترسی به فایلها مربوطه می بایت ۲ مرحله رمز گشایی انجام شود )

دقت داشته باشید که فقط اعضای گروه Administrators می توانند BitLocker را فعال نموده و توسط آن Volume ها را Encrypt نمایند.

توجه:

در ویندوز های کلاینتی مایکروسافت ، Bitlocker به صورت پیش فرض نصب بوده و قابل استفاده می باشد و ضمناً Bitlocker فقط در این نسخه های ویندوزهای کلاینتی وجود دارد :

- ویندوز Vista SP1 به بعد

- windows 7 در نسخه های Ultimate و Enterprise

- windows 8.1 در نسخه های Enterprise و Pro

- windows 10

اما در ویندوز های سرور مثل ۲۰۰۸ و ۲۰۱۲ و ۲۰۱۶ بصورت پیش فرض Bitlocker نصب نمی باشد و در سیستم وجود ندارد و لذا ابتدا باید نصب شود تا قابل استفاده باشد.

توجه : در ویندوز ۲۰۱۲ بعد از نصب Bitlocker ، دو بار سیستم را Restart نمایید تا کنسول مدیریتی آن در اختیار شما قرار گیرد.

وقتی شما ویژگی BitLocker Protection را بر روی یک Volume فعال کنید، BitLocker کل فایل های موجود در آن Volume (مثل فایلهای کاربر ، فایل های سیستمی ، page file و …) را رمزنگاری (Encryption) میکند.

BitLocker از الگوریتم AES بابت رمزنگاری استفاده می کند.

از دیگر مزایای Bitlocker این است که رمزنگاری آن محدود به درایو های NTFS نیست و درایو های با فایل سیستم FAT و FAT32 را نیز میتوان توسط آن Encrypt کرد.

ابزار BitLocker را روی هارد های Dynamic نمیتوان استفاده نمود.

توجه داشته باشید که به دلیل رمزنگاری که روی فایلها انجام میشود ، BitLocker بر روی performance سیستم نیز مقداری تاثیرمی گذارد و به عقیده کارشناسان حدودا ۲۰ درصد performance مربط به هارد دیسک و مجموعاً ۱۰ درصد کارایی کل سیستم را کاهش می دهد.

نحوه نصب BitLocker در ویندوز سرور ۲۰۱۲ و ۲۰۱۶ :

همانطور که پیش تر اشاره کردیم و در شکل زیر نیز مشاهده میکنید ، در ویندوزهای سروری Bitlocker به صورت پیش فرض نصب نیست و لذا در این ویندوزها به صورت پیش فرض ابزار میدیریتی آن در control panel وجود ندارد.

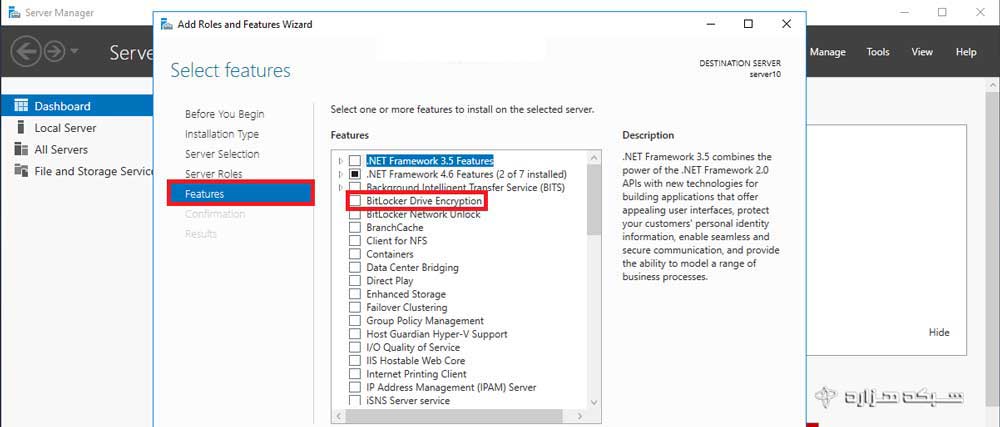

برای نصب BitLocker در ویندوز سرور ۲۰۱۲ و نیز ۲۰۱۶ به کنسول Server Manager رفته و بر روی گزینه Add roles and features کلیک میکنیم :

در صفحه بعد Next زده و سپس Role-based and feature-based installation را انتخاب میکنیم.

در صفحه بعد گزینه select a server from the server pool را انتخاب و در پایین، نام سیستم خود را اتخاب می کنیم.

سپس صفحه زیر در قسمت Features ، ویژگی BitLocker Drive Encryption را انتخاب و سپس Next را انتخاب می کنیم :

در این قسمت بر روی گزینه Install کلیک میکنیم تا سرویس BitLocker نصب شود و در انتها سیستم را Restart می کنیم.

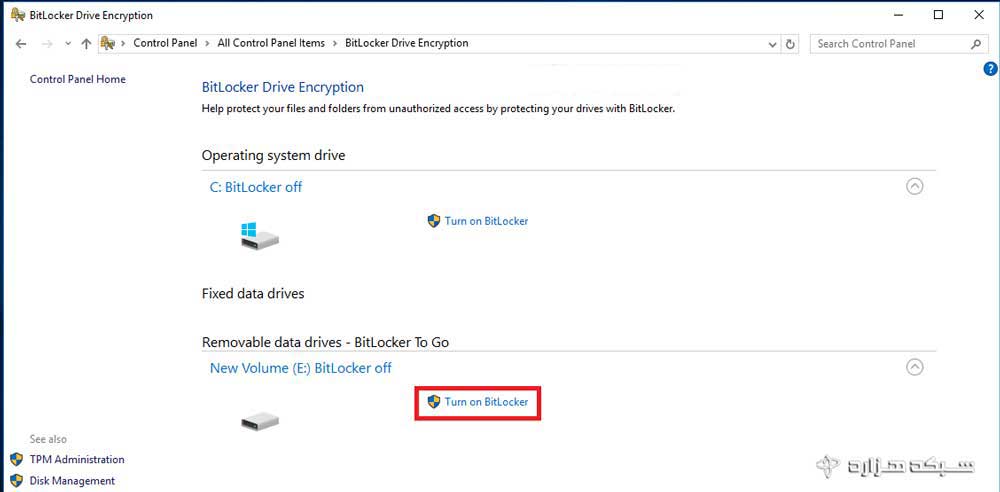

بعد از Restart شدن سیستم ، آیکون Bitlocker در control panel سیستم ظاهر می شود و بر روی آن کلیک میکنیم :

توجه : بصورت کلی از BitLocker میتواینم در سه محل مختلف استفاده کنیم:

- Fixed Data Drive ( درایوهایی از هارد که ویندوز در آنها نصب نیست )

- Operation System Volume ( درایوی که ویندوز در آن نصب شده است )

- Removable Storage ( مثل فلش و یا هارد اکسترنال)

در این قسمت بر روی Volume ( درایو ) مورد نظری که میخواهیم Encrypt کنیم گزینه Turn on BitLocker انتخاب می کنیم:

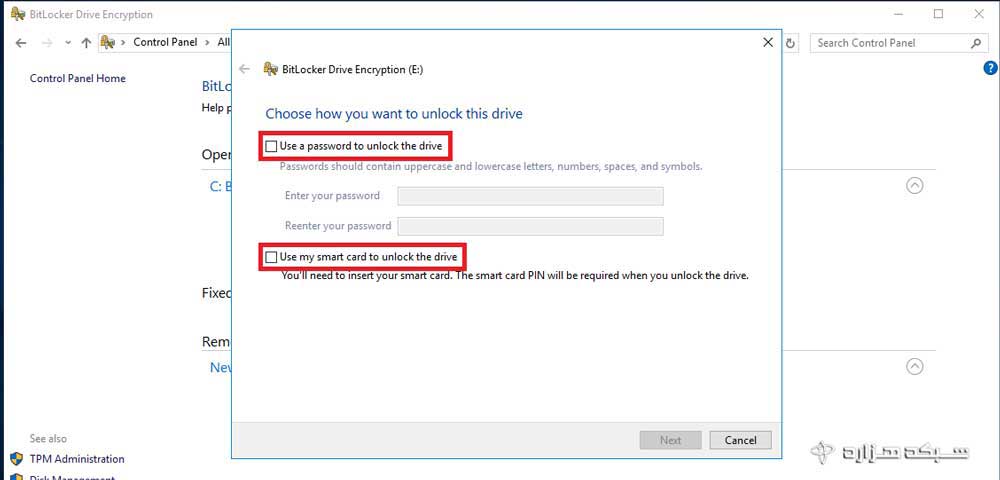

در این قسمت دو گزینه وجود دارد:

Use a password to unlock a drive

Use my smart card to unlock a drive

که شما میتوانید در آینده که این درایو را encrypt و Lock نمودید ، با استفاده از یک password و یا یک smart card ، این درایو را unlock نمایید:

بعد از اینکه یکی از دو گزینه بالا را انتخاب کردید، سیستم یک Recovery Key یا کلید بازیابی در اختیار شما قرار میدهد که در صورت فراموش شدن پسورد و یا گم کردن smart card در آینده ، میتوانید از آن برای دسترسی به محتویات درایو استفاده نمایید

این recover key را میتوانید در یک فایل ذخیره کنید یا یک پرینت از آن بگیرید :

نکته : از ویندوز های ۸.۱ و ۲۰۱۲ به بعد ویژگی جدیدی اضافه شده است که شما می توانید به جای اینکه کل درایو را Encrypt کنید، تنها فضای اشغال شده درایو را بر روی هارد دیسک Encrypt کنید و اگر این گزینه را انتخاب نمایید فرایند Encryption سریع تر انجام خواهد شد.

در ویندوز های ۱۰ – ۲۰۱۶ یک روش رمزنگاری جدید (XTS-AES) معرفی شده است.

در نهایت گزینه Start Encrypting را انتخاب می کنیم تا فرایند encrypt شدن درایو مد نظرمان آغاز شود :

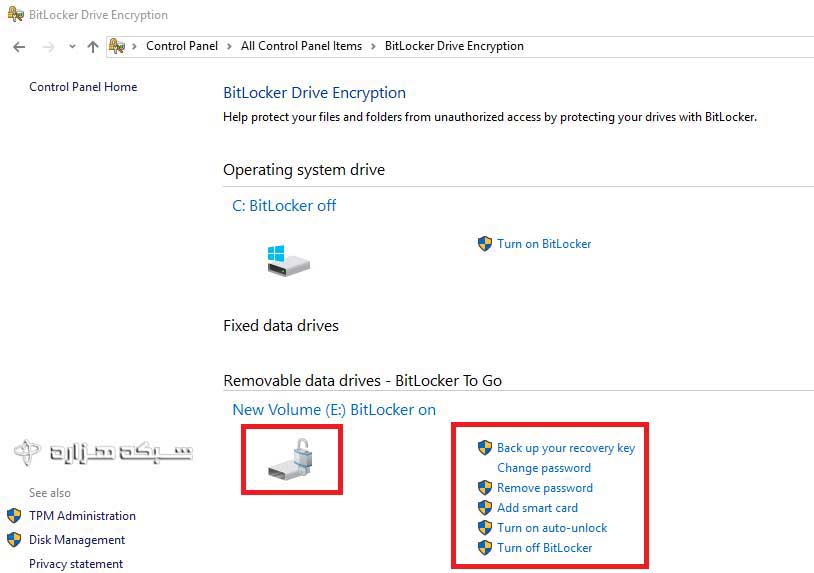

بعد از تمام شدن رمزنگاری گزینه های مختلفی در کنار درایوی که BitLocker را روی آن فعال نموده اید ظاهر میشود که در شکل زیر مشاهده می کنید :

هشدار : بعد اتمام فرایند Encrypt شدن درایو مربوطه ، برای اینکه افراد غیرمجاز نتوانند به محتویات این درایو دسترسی داشته باشند، حتما باید درایو را قفل (Lock) کنیم.

Lock کردن درایو از محیط گرافیکی امکان پذیر نیست و برای انجام این کار می بایست در محیط command prompt ویندوز ، از دستور manage-bde استفاده کنیم.

مهم : ابتدا تمامی برنامه ها و پنجره ها را ببندید و سپس دستور manage-bde را در command prompt اجرا کنید :

C:\> Manage-bde -lock e: -Forcedismount

حالا اگر به درایو خود مراجعه کنید، ملاحظه می نمایید که درایو Lock شده است ( آیکون قفل روی درایو ) و دیگر هیچ کاربری نمیتواند وارد این درایو بشود و به محتویات آن دسترسی داشته باشد ، مگر اینکه پسورد مورد نظر را به او بدهیم و آنرا وارد نماید.

محل تنظیمات ابزار Bitlocker در Group Policy ویندوز :

در این قسمت محل تنظیمات Group Policy مربوط به BitLocker را به شما نشان می دهیم.

همانطور که در این مقاله بیان شد ، ابزار BitLocker بر روی سه محل مختلف میتوان اعمال نمود و لذا در Group Policy ویندوز نیز سه محل مختلف برای انجام تنظیمات Bitlocker وجود دارد.

مسیر کلی تنظیمات BItlocker در Group policy به شرح زیر است :

Gpedit.msc:

Computer Configuration\Administrative Templates\Windows Components\BitLocker Drive Encryption\Operating System Drives\Require Additional\Authentication at Startup

فعال کردن BitLocker (بر روی درایوی که دارای سیستم عامل ویندوز است) با یک چیپ TPM :

وقتی شما بخواهید روی یک volume که روی آن سیستم عامل نصب شده است ، ابزار BitLocker را فعال کنید، به صورت پیش فرض سیستم چک می کند که آیا آن سیستم دارای چیپ سخت افزاری TPM هست یا خیر و اگر TPM را پیدا نکند به شما پیغام خطا خواهد داد و اجازه نمی دهد که این volume را Encrypt نمایید. البته این الزام پیش فرض را میتوان غیرفعال نمود.

TPM یک کارت هوشمند داخلی است که در سیستم ها و Mainboard های نیمه حرفه ای و حرفه ای وجود دارد و Keys، Passwords و digital certificate را ذخیره می کند.

وظایف چیپ TPM:

- کلید رمزگشایی BitLocker یا BitLocker decryption key را ذخیره می کند.

- یکپارچگی سیستم ( از نظر عدم دستکاری شدن پروسه بوت سیستم ) را چک می کند.

در تنظیمات Bitlocker ، چیپ TPM را میتوان در مدهای زیر به کار گرفت :

- TPM-Only Mode:

در این حالت، وقتی سیستم روشن می شود، BitLocker بصورت اتوماتیک با چیپ TPM ارتباط برقرار می کند و چک می کند که تنظیمات boot سیستم و فایل های مهم سیستمی تغییر نکرده باشند.

TPM with startup key (USB Flash drive):

در این حالت سیستم هنگام بوت شدن ، یک startup key که یک کلید رمزنگاری خاص است بوجود می آورد و شما باید آنرا در یک USB جداگانه ذخیره کرده و به سیستم متصل کرده باشید.

TPM with startup PIN (password):

در این حالت هنگامی که سیستم را روشن می کنید، از شما در خواست می کند که BitLocker PIN را وارد نمایید ، قبل از اینکه سیستم decryption key را از چیپ TPM بازیابی کند.

TPM with startup PIN (password) and startup key:

این حالت بیشترین میزان سخت گیری و در نتیجه بالاترین میزان امنیت را به همراه دارد و در صورت انتخاب این حالت ، وقتی که سیستم را روشن می نمایید:

- در سیستم شما باید چیپ TPM وجود داشته باشد.

- شما باید یک startup PIN را وارد کنید.

- همچنین باید USB که دارای startup key است را به سیستم متصل کرده باشید.سپس سیستم decryption key را از چیپ TPM بازیابی میکند.

در نهایت سیستم boot خواهد شد.

تعریف BitLocker to GO :

BitLocker to Go در حقیقت ابزار مجزایی نیست و صرفاً یک قابلیت محسوب میشود .

این ویژگی شما را قادر می سازد که removable storage ها مثل USB و External hard و … را نیز توسط Bitlocker رمزنگاری (Encrypt) کنید و از این هارد دیسک یا فلش رمز شده ، در ویندوز های دیگر ( و نسخه های قدیمی تر ویندوز که ابزار Bitlocker در آنها وجود ندارد مثل ویندوز XP استفاده نمایید ) ( صرفاً با وارد نمودن پسورد صحیح Bitlocker ) .

توجه : قابلت استفاده از BitLocker to GO برای رمزنگاری فلش و هارد دیسک اکسترنال ، فقط از ویندوز های ۷ ultimate و ۷ Enterprise به بعد وجود دارد ( ورژن های قبل تر ویندوز فقط میتوانند محتویات این دیسک ها را بخوانند اما در آنها نمیتوان Bitlocker to Go را کانفیگ و راه اندازی نمود ) .

BitLocker to GO در حقیقت removable storages را با یک password رمزنگاری می کند.

توجه : در ویندوزهای قدیمی ( مثل ویندوز XP ) می بایست نرم افزار مایکروسافتی Bitlocker to Go Reader.exe را نصب نمایید تا در این ویندوزها بتوانید محتویات هارد اکسترنال و یا فلشی که در ویندوز دیگری توسط Bitlocker To Go رمزنگاری شده است را مشاهده نمایید.