در ماههای گذشته گذشته اعلام شده بود که مهاجمان با نفوذ به حدود دویست هزار روتر میکروتیک از طریق بهرهجویی از یک آسیبپذیری شناختهشده، اسکریپتهای استخراجکننده ارز رمز را بر روی دستگاههای متصل به این روترها به اجرا در آوردند که نمونههایی از آن نیز توسط کارشناسان شرکت مهندسی شبکه گستر کشف و به سازمانهای مربوطه اطلاعرسانی شد.

چند روز پیش از انتشار خبر مذکور نیز، مرکز مدیریت امداد و هماهنگی عملیات رخدادهای رایانهای کشور (ماهر) با انتشار اطلاعیهای نسبت به اجرای حملات گسترده بر ضد روترهای میکروتیک در سطح کشور هشدار داده بود.

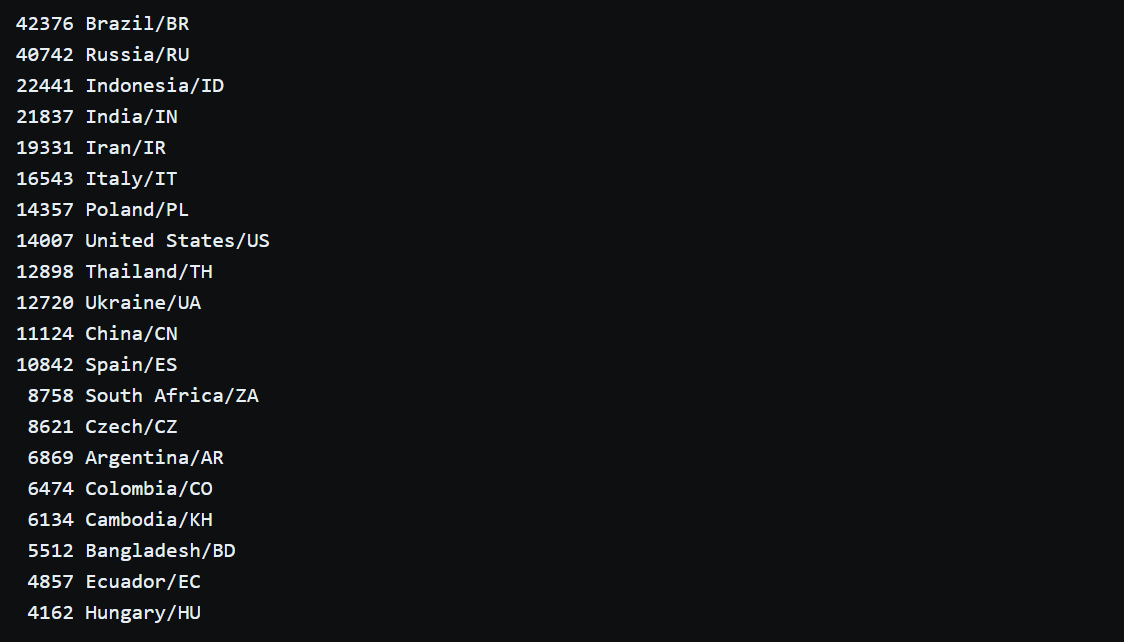

اکنون شرکت ضدویروس چینی چیهو ۳۶۰ از تسخیر بیش از 7500 روتر میکروتیک خبر داده که در جریان آن مهاجمان با فعال نمودن یک پراکسی Socks4 اقدام به شنود ترافیک شبکه هدف قرار گرفته شده میکنند. در گزارش این شرکت، ایران پس از روسیه، در جایگاه دوم فهرست کشورهای با بیشترین روتر میکروتیک تسخیر شده قرار دارد.

این مهاجمان بهمنظور رخنه به روترها از دو بهرهجو، یکی مربوط به Winbox و دیگری مربوط به Webfig استفاده نمودهاند.

Winbox و Webfig هر دو از اجزای مدیریتی به کار گرفته شده در RouterOS – سیستم عامل تجهیزات میکروتیک – محسوب میشوند.

Winbox یک سرویس مدیریت از راه دور است که که امکان پیکربندی تجهیزات میکروتیک را از روی دستگاههای با سیستم عامل Windows فراهم میکند. Webfig نیز ابزاری تحت وب است که عملکردی تا حدودی مشابه با Winbox دارد. هر دوی این ابزارها، از درگاههای TCP/8291،و TCP/80 و TCP/8080 استفاده میکنند.

میکروتیک مدتهاست که اقدام به عرضه اصلاحیه برای برطرف نمودن آسیبپذیریهای مذکور با شناسه CVE-2018-14847 نموده است. اما بر اساس تحقیقات انجام شده توسط چیهو ۳۶۰ همچنان 370 هزار روتر میکروتیک آسیبپذیر به CVE-2018-14847 در سطح اینترنت فعال هستند. متاسفانه بخش قابل توجهی از این روترها در ایران قرار دارند.

مهاجمان با فعالسازی یک پراکسی Socks4 بر روی درگاه TCP/4153 روتر، اقدام به ارسال ترافیک تبادل شده توسط آن به نشانیهای IP تحت کنترل خود میکنند. ستون دوم از سمت چپ در تصویر زیر فهرست درگاه های شنود شده را نمایش می دهد.

به گفته چیهو 360، در حال حاضر پراکسی Socks4 بهصورت مخرب بر روی حداقل 239 هزار نشانی IP فعال شده است. همچنین این مهاجمان با ارسال دورهای نشانی IP روتر، دستگاه را حتی پس از تغییر یافتن نشانی IP در کنترل خود نگاه میدارند.

به گزارش شرکت مهندسی شبکه گستر به نقل از چیهو 360، مهاجمان سعی داشتهاند تا اسکریپتهای استخراجکننده ارز رمز را بر روی دستگاههای متصل به این روترها نیز به اجرا در آورند. اگر چه به دلیل اشکالات فنی در این بخش ناموفق بودهاند.

همچون همیشه به تمامی راهبران روترهای میکروتیک توصیه میشود تا در اولین فرصت نسبت به نصب اصلاحیههای امنیتی اقدام کنند.