UTM ها دیگر یک گزینه نیستند، بلکه به یک ضرورت برای شبکه ها تبدیل شده اند. (اگر میخواهید با دستگاه های UTM آشنا شوید این مقاله را بخوانید)

اما UTM ها باید ویژگی های خاصی داشته باشند تا بتوانند وظایفی که به عهده آنها گذاشته میشود به خوبی انجام دهند. در ذیل به برخی از مهمترین ویژگی های این دستگاه ها اشاره میگردد. در واقع در این مطلب میخوانیم که یک UTM استاندارد دارای این چه ویژگی هایی است:

Dynamic Dashboard

دارای یک داشبورد پویا می باشد که امکان مشاهده و رصد آخرین فعالیت های شبکه را میسر می سازد. منطقه بندی امنیت موجب کاربرپسندی بیشتر مفاهیم امنیت و اعمال سیاست های امنیتی می شود.

Notification

امکان ارسال ایمیل اخطار از فعالیت های شبکه و دستگاه UTM در این بخش قابل تنظیم می باشد. در ضمن آخرین اطلاعات شبکه و وضعیت سیستم با ارسال SMS به اطلاع مدیر امنیت سازمان می رسد.

New & Alerts

آخرین اخبار و پیام های اخطار سیستمی و امنیتی در داشبورد دستگاه قابل مشاهده می باشد. با کلیک بر روی هر خبر می توان اطلاعات کاملتری را از سامانه دریافت نمود.

Licensing

لایسنس منعطف و قابل افزایش از دیگر ویژگیهای آن می باشد.

CPU, RAM usage

وضعیت لحظه ای و آنلاین مصرف CPU و حافظه در صفحه نخست پنل مدیریتی قابل مانیتور می باشد.

(Routing (Static, Dynamic

علاوه بر جدول مسیریابی پیش فرض، می توان با تعریف قوانین سیاست گذاری روتینگ ایستا و نیز پویا، فرایند مسیریابی را بهبود داد.

DHCP

زمانی که یک کلاینت (یک کامپیوتر میزبان و یا یک دستگاه تحت شبکه مانند یک چاپگر با قابلیت شبکه)، به شبکه متصل شود، به صورت خودکار یک IP از رنج شبکه تعریف شده در DHCP دریافت خواهد کرد.

Dynamic DNS

مدیر شبکه می تواند از سرویس DNSهای پویا که توسط شرکت هایی مانند DynDNS ارائه می گردد، استفاده نماید.

VLAN

ایده ایجاد VLAN ها در UTMها ، ترکیب شبکه های مجازی با مناطق فایروال و افزودن یک سطح برای جداسازی بین مناطق امنیتی مختلف می باشد.

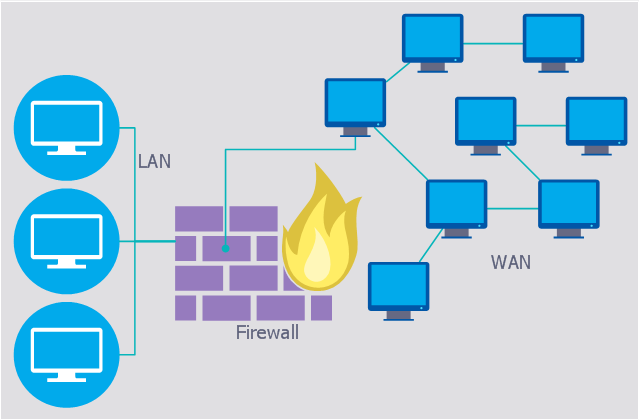

Security

امنیت در سطح دروازه، محافظت را به نقطه ورودی سازمان می برد. لایه های مختلف امنیتی در UTMها درنظر گرفته شده است. Firewall، IPS، Gateway Antivirus ، Content & URL Filtering، Email Security از مهم ترین ویژگی های امنیتی یو.تی.ام می باشد

Web Security

یکی از ماژول های امنیتی UTMها امنیت وب می باشد. مدیر شبکه با استفاده از این ماژول می تواند فعالیت های وب کاربران را کنترل نماید.

Gateway Antivirus

مدیر شبکه می تواند با استفاده از ماژول آنتی ویروس در سطح دروازه، کلیه ترافیک های ورودی به شبکه از طریق وب و ایمیل با استفاده از پروتکل های http، POP3، FTP را اسکن و ویروس زدایی نماید.

Email Security

یکی از راه های متداول انتشار آلودگی در سازمان، پست الکترونیکی می باشد. UTMها بر همه ی ورودی ها و خروجی های ایمیل ازطریق پروتکل های POP3 و SMTP نظارت دارند.

Anti-Spam

UTMها مجهز به موتور شناسایی و جلوگیری از هرزنامه ها (Spam) می باشند. اگرچه در اکثر موارد Anti-Spam به صورت بی نقص عمل می کند، اما امکان ارتقا و افزودن تعاریف (با آموزش آنتی اسپم) جدید برای جلوگیری از ایمیل های اسپم برای آن در نظر گرفته شده است.

Intrusion Prevention System

دستگاه UTM مجهز به سامانه شناسایی نفوذ غیرمجاز (IDS) و سامانه پیشگیری نفوذ غیرمجاز (IPS) می باشد. این سامانه ها با شناسایی پکت های مهاجم از حمله و نفوذ آنها به صورت پیشگیرانه جلوگیری می نمایند.

Cache Management

دستگاه UTM مجهز به سامانه مدیریت حافظه نهان می باشد. مدیریت Cache علاوه بر افزایش چشمگیر سرعت اینترنت، در میزان پهنای باند مصرفی و سهمیه اینترنت صرفه جویی قابل ملاحظه ای را برای سازمان به ارمغان می آورد.

Stateful Inspection Firewall

فایروال UTM از چند ماژول برای مانیتورینگ و مسدود کردن انواع ترافیک های شبکه تشکیل شده است: Port forwarding / NAT، Outgoing traffic، Inter-Zone traffic، VPN traffic، System access.

امکان افزودن قوانین سفارشی برای انواع سرویس، یا هر پورت یا پروتکلی وجود دارد.

جداسازی کنترل شبکه ها در UTM، امکان مدیریت آسان تر فایروال را فراهم می کند. هر ماژول فایروال به صورت یک فایروال مستقل درنظر گرفته می شود و تاثیر ترکیب آنها بر روی همه جریان های پکت درحال عبور از UTM اعمال می شود.

(Quality of Service (QoS

هدف از ماژول QoS اولویت بخشیدن به ترافیک IP بر اساس سرویس می باشد که به منظور افزایش کارایی و بهینگی شبکه ضروری می باشد. به عبارت دیگر QoS یک روش آسان برای رزرو و گارانتی مقدار پهنای باند (ترافیک ورودی و خروجی) تخصیصی برای یک سرویس معین می باشد. معمولاً کاربردهای کنترلی و تعاملی مانند SSH یا VOIP نیاز به اولویت بندی ترافیک شبکه دارند.

(VPN (SSL & IPSec

یک ارتباط VPN می تواند دو شبکه محلی مجزا را از طریق بستر ارتباطی عمومی و معمولا ناامن مانند اینترنت، به صورت مستقیم به هم متصل گرداند. همه ی ترافیک های شبکه در میان اتصال VPN به صورت امن در داخل یک تونل رمزنگاری شده خارج از دید شخص ثالث منتقل می گردند. همانند یک پیکربندی Site-to-Site VPN، همچنین یک کامپیوتر راه دور در هر مکانی، می تواند از طریق اینترنت و با استفاده از یک تونل VPN به شبکه محلی LAN مطمئن متصل گردد. دستگاه UTM علاوه بر پشتیبانی از ایجاد VPNها بر روی پروتکل IPsec که توسط اکثر سیستم عامل ها و تجهیزات شبکه پشتیبانی می گردد، از پروتکل OpenVPN نیز پشتیبانی می کند.

(Multi-WAN (with Failover

امکان استفاده از چندین اتصال اینترنت به طور همزمان وجود دارد.

Centralized Management

مدیریت متمرکز با استفاده از صفحه وب میسر می باشد. امکان تعریف انواع سیاست گذاری های امنیتی و شبکه میسر می باشد.

(Quote Management (Accounting for users

جهت بهینه سازی مصرف و سرعت اینترنت درون سازمان، مدیر شبکه می تواند علاوه بر اعمال سیاست های QoS، میزان سهمیه مصرفی برای هر فرد یا گروه را تعیین نماید. امکان مشاهده کاربران آنلاین و صفحه ی در حال مشاهده، میزان حجم مصرفی و باقیمانده و ویرایش قطع یا وصل اینترنت فرد/گروه در این ماژول قابل اعمال می باشد.

Policy Management

UTM اجازه تعریف و اعمال انواع سیاست گذاری امنیتی و مدیریتی را برای سازمان میسر می سازد. سیاست گذاری های دسترسی، احراز اصالت، فیلترینگ محتوا و آنتی ویروس. فیلتر اسپم (هرزنامه) و آنتی ویروس، ویروسیابی فایل های دانلود شده از طریق FTP، فیلترینگ هرزنامه ها و ویروس های انتقالی از SMTP،کشیینگ ضد جاسوس افزار برای DNS تنها بخشی از سیاست های UTM می باشد که می توان بر روی همه/کاربر خاص/گروه خاص/ رایانه خاص اعمال نمود.

امکان تعریف حساب کاربری و گروه به صورت مستقل یا ارتباط با Active Directory مهیا می باشد.

Monitoring

مدیر سازمان می تواند به صورت آنلاین از وضعیت سیستم Webroam UTM، کانکشن های درحال اجرا، شبکه، نمودارهای سیستم، پراکسی، اتصالات VPN مطلع گردد.

Logs & Reports

یکی از بخش های مهم و کلیدی UTM گزارش گیری و وقایع نگاری آن می باشد. امکان مشاهده، چاپ و دریافت فایل خروجی با فرمت های PDF و XLS از گزارش های Content Filtering ، Firewall ، IPS ، Visited Site میسر می باشد.